- Скуд система контроля и управления

- Система контроля и управления доступом (скуд)

- Система скуд как работает

Система скуд то

Беспроводные СКУД позволяют управлять доступом без надобности прокладывания проводных коммуникаций. ти системы используют разные типы беспроводной связи, включая Wi-Fi, Bluetooth, RFID (радиочастотная идентификация), другие технологии для передачи данных между контроллерами доступа, разными видами считывателей, центральной системой управления.< http://www.sport.rggu.ru/content/articles/?kak-pravil-no-nastroit-sistiemu-kontrolia-dostupa-shaghi-dlia-biezopasnosti-i-udobstva-v-ofisie.html /p>

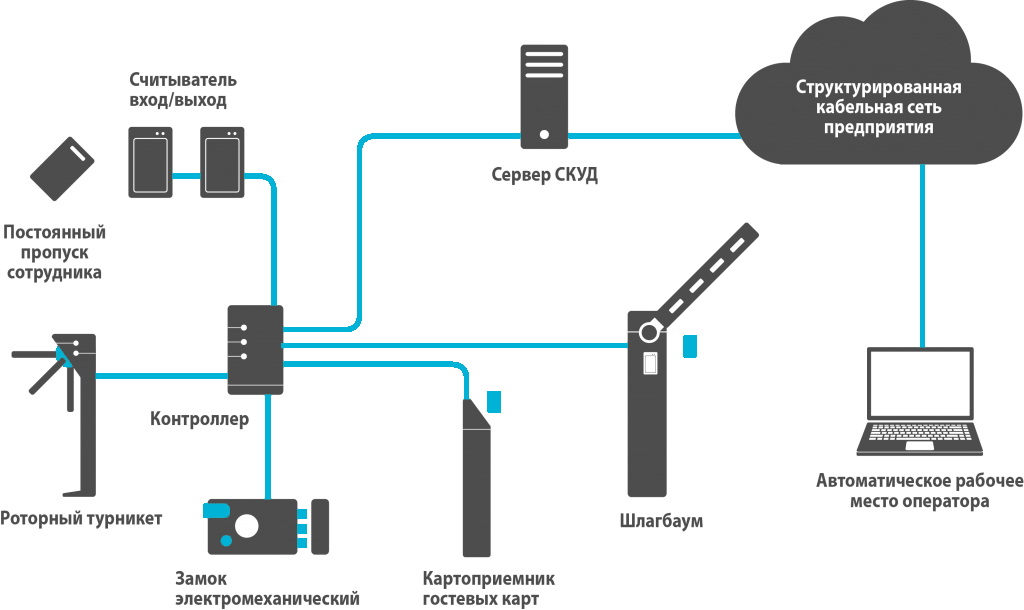

В рамках СКУД ключевую роль играет сетевой контроллер. Его задача заключается в обеспечении взаимодействия с главным управляющим компьютером или сервером всех компонентов системы, включая устройства считывания, сенсоры на дверях, а также другое оборудование. тот лемент является основой для создания интегрированной сети, способствующей единому управлению, мониторингу, анализу информации об авторизации доступа.

.

Скуд система контроля и управления

Типы используемых считывателей. Как правило, контроллеры работают либо с конкретными типами считывателей, либо со считывателями, поддерживающими стандартные протоколы. Одним из наиболее распространенных протоколов является Wiegand протокол.

Типы используемых считывателей. Как правило, контроллеры работают либо с конкретными типами считывателей, либо со считывателями, поддерживающими стандартные протоколы. Одним из наиболее распространенных протоколов является Wiegand протокол.

В составе автономной системы контроля доступа используются также лектронные замки, передающие информацию по беспроводным каналам связи: в двери устанавливается механический замок с лектронным управлением и встроенным считывателем. Замок по радиоканалу связан с хабом, который уже по проводам обменивается информацией с рабочей станцией, на которой установлено программное обеспечение.

Комплексный режим – подразумевает работу Системы под управлением главного сервера. В таком режиме СКУД функционирует на большинстве объектов, там, где необходимо контролировать работу системы в режиме реального времени.

Кроме непосредственного использования в системах контроля доступа, RFID-метки широко применяются и в других областях. Например, в локальных расчетных системах (оплата обедов в столовой и других услуг), системах лояльности и так далее.

Считыватели того типа работают по тому же принципу, что и контактные. Разница в том, что для передачи записанной на носителе информации физическое подключение устройства к контактам не требуется. Бесконтактные считыватели очень широко распространены в СКУД. Они подходят для работы с программируемыми картами proximity.

Система контроля и управления доступом (скуд)

Надежность (устойчивость к взлому) системы контроля доступа в значительной степени определяется типом используемого идентификатора: например, наиболее распространенные бесконтактные карты могут подделываться в мастерских по изготовлению ключей на оборудовании, имеющемся в свободной продаже. По тому для объектов, требующих более высокого уровня защиты, подобные идентификаторы не подходят. Принципиально более высокий уровень защищенности обеспечивают RFID-метки, в которых код карты хранится в защищённой области и шифруется.

Карты доступа могут быть оформлены в виде пропусков или б джей. Для создания дизайна пропуска можно пользоваться стандартными лементами или добавлять дополнительные текстовые и графические лементы, например, логотип компании. Количество шаблонов дизайна пропусков в системе не ограничено. Графическое оформление пропусков носит не только имиджевый характер, но и позволяет повысить уровень безопасности – выдача именных пропусков снижает риск подделки и доступа постороннего человека.

Запирающие и преграждающие устройства – лектромеханические и лектромагнитные замки, шлагбаумы, двери, ворота, турникеты, шлюзы. ти устройства, управляемые контроллерами, служат непосредственно для блокирования прохода на охраняемый объект.

На странице авторизации пользователь аутентифицируется, нажимая кнопку «Войти через Keycloak». Происходит переадресация на страницу Keycloak. После успешной аутентификации происходит переадресация обратно в PERCo-Web. Используя входные данные Keycloak, PERCo-Web получает токен, и таким образом запускается идентификация пользователя вместо ввода логина и пароля.

Система скуд как работает

Например, СКУД обеспечивает защиту государственных или коммерческих секретов, контроль над доступом в охраняемые территории для предотвращения саботажа и промышленного шпионажа, а также отслеживание количества людей, находящихся в помещении одновременно.

Интеграция систем контроля и управления доступом с пожарными системами позволяет значительно повысить безопасность в случае возникновения пожара. Подобно примеру выше, интегрированная СКУД может предоставить оператору информацию о возгорании в конкретном помещении и количество людей, находящихся там.

Автономные. Базовая версия СКУД с минимальным функционалом – считывать код с идентификатора и впускать, если тому пропуску вход разрешен. Не требуется подключение к компьютеру. Устанавливается зачастую на входе в небольшие магазины или офисы с одним-двумя помещениями;

. .

. , . , . , , .